Kompaktowy przełącznik zarządzania siecią w obudowie

Cechy

● Wykonane ze stali o grubości 1,2 mm

● Wykończenie w kolorze Fine Tex Black.

● Łatwo dostępny przód, tył i góra.

● Wycięcia z tyłu umożliwiające wprowadzenie kabla.

● Kompaktowy rozmiar

● Podłącz i graj

Dane techniczne

| Wydajność przełączania (Tbit/s) | 89/516 |

| Stawka za spedycję (Mpps) | 34560 |

| Miejsca serwisowe | 8 |

| Zmiana tkaniny Gniazda modułów | 6 |

| Architektura tkanin | Architektura Clos, przełączanie komórek, VoQ i rozproszony duży bufor |

| Projekt przepływu powietrza | Ścisłe od przodu do tyłu |

| Wirtualizacja urządzeń | System wirtualny (VS) |

| System przełączania klastrów (CSS)2 | |

| Super wirtualna tkanina (SVF)3 | |

| Wirtualizacja sieci | M-LAG |

| TRYL | |

| Routing i mostkowanie VxLAN | |

| EVPN | |

| QinQ w VXLAN | |

| Świadomość maszyn wirtualnych | Zwinny kontroler |

| Konwergencja sieci | FCoE |

| DCBX, PFC i ETS | |

| Połączenie centrum danych | BGP-EVPN |

| Wirtualna sieć Ethernet (EVN) do połączeń sieciowych między urządzeniami DC w warstwie 2 | |

| Programowalność | OpenFlow |

| programowanie ENP | |

| Programowanie OPS | |

| Wtyczki Puppet, Ansible i OVSDB wydane na stronach internetowych o otwartym kodzie źródłowym | |

| Kontener Linux do programowania typu open source i dostosowywania | |

| Analiza ruchu | Strumień sieciowy |

| Sprzętowy sFlow | |

| VLAN | Dodawanie interfejsów dostępowych, trunkingowych i hybrydowych do sieci VLAN |

| Domyślna sieć VLAN | |

| QinQ | |

| MUX-VLAN | |

| GVRP | |

| Adres MAC | Dynamiczne uczenie się i starzenie się adresów MAC |

| Statyczne, dynamiczne i czarne wpisy adresów MAC | |

| Filtrowanie pakietów na podstawie źródłowych adresów MAC | |

| Ograniczanie adresów MAC w oparciu o porty i sieci VLAN | |

| Trasowanie IP | Protokoły routingu IPv4, takie jak RIP, OSPF, IS-IS i BGP |

| Protokoły routingu IPv6, takie jak RIPng, OSPFv3, ISISv6 i BGP4+ | |

| Fragmentacja i ponowne składanie pakietów IP | |

| IPv6 | IPv6 przez VXLAN |

| IPv6 przez IPv4 | |

| Wykrywanie sąsiadów IPv6 (ND) | |

| Wykrywanie MTU ścieżki (PMTU) | |

| TCP6, ping IPv6, tracert IPv6, gniazdo IPv6, UDP6 i Raw IP6 | |

| Multiemisji | IGMP, PIM-SM, PIM-DM, MSDP i MBGP |

| Podsłuchiwanie IGMP | |

| Serwer proxy IGMP | |

| Szybkie opuszczenie interfejsów członkowskich multiemisji | |

| Tłumienie ruchu multiemisji | |

| Sieć VLAN multiemisji | |

| MPLS | Podstawowe funkcje MPLS |

| MPLS VPN/VPLS/VPLS przez GRE | |

| Niezawodność | Protokół kontroli agregacji łączy (LACP) |

| STP, RSTP, VBST i MSTP | |

| Ochrona BPDU, ochrona root i ochrona pętli | |

| Inteligentne łącze i wiele instancji | |

| Protokół wykrywania łącza urządzenia (DLDP) | |

| Przełączanie zabezpieczające pierścienia Ethernet (ERPS, G.8032) | |

| Sprzętowe wykrywanie dwukierunkowego przekazywania (BFD) | |

| VRRP, równoważenie obciążenia VRRP i BFD dla VRRP | |

| BFD dla trasy BGP/IS-IS/OSPF/statycznej | |

| Aktualizacja oprogramowania w trakcie użytkowania (ISSU) | |

| Trasowanie segmentowe (SR) | |

| Jakość usług | Klasyfikacja ruchu w oparciu o warstwę 2, warstwę 3, warstwę 4 i informacje o priorytetach |

| Działania obejmują ACL, CAR i ponowne oznaczenie | |

| Tryby planowania kolejek, takie jak PQ, WFQ i PQ + WRR | |

| Mechanizmy unikania zatorów, w tym WRED i opadanie ogona | |

| Kształtowanie ruchu | |

| Obsługa i konserwacja | IEEE 1588v2 |

| Algorytm ochrony pakietów dla Internetu (iPCA) | |

| Dynamiczne równoważenie obciążenia (DLB) | |

| Dynamiczna priorytetyzacja pakietów (DPP) | |

| Wykrywanie ścieżki w całej sieci | |

| Wykrywanie bufora na poziomie mikrosekundowym | |

| Konfiguracja i konserwacja | Terminale konsolowe, Telnet i SSH |

| Protokoły zarządzania siecią, takie jak SNMPv1/v2c/v3 | |

| Przesyłanie i pobieranie plików za pośrednictwem FTP i TFTP | |

| Aktualizacja BootROM i aktualizacja zdalna | |

| Gorące poprawki | |

| Dzienniki operacji użytkownika | |

| Udostępnianie bezdotykowe (ZTP) | |

| Bezpieczeństwo i Zarządzanie | Uwierzytelnianie 802.1x |

| Uwierzytelnianie RADIUS i HWTACACS dla zalogowanych użytkowników | |

| Kontrola uprawnień wiersza poleceń w oparciu o poziomy użytkowników, uniemożliwiająca nieautoryzowanym użytkownikom korzystanie z poleceń | |

| Obrona przed atakami na adresy MAC, burzami rozgłoszeniowymi i atakami o dużym natężeniu ruchu | |

| Pinguj i trasuj | |

| Zdalne monitorowanie sieci (RMON) | |

| Wymiary (szer. x gł. x wys., mm) | 442 x 813 x 752,85 (17 jednostek) |

| Masa podwozia (pustego) | < 150 kg (330 funtów) |

| Napięcie robocze | AC: 90 V do 290 V DC: -38,4 V do -72 V HVDC: 240 V |

| Maks.Zasilacz | 12 000 W |

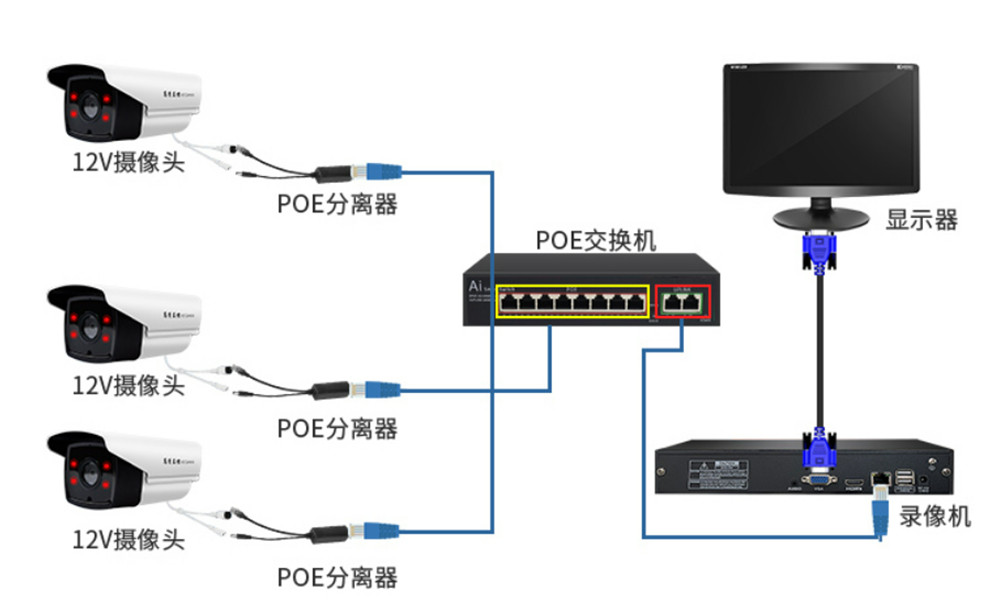

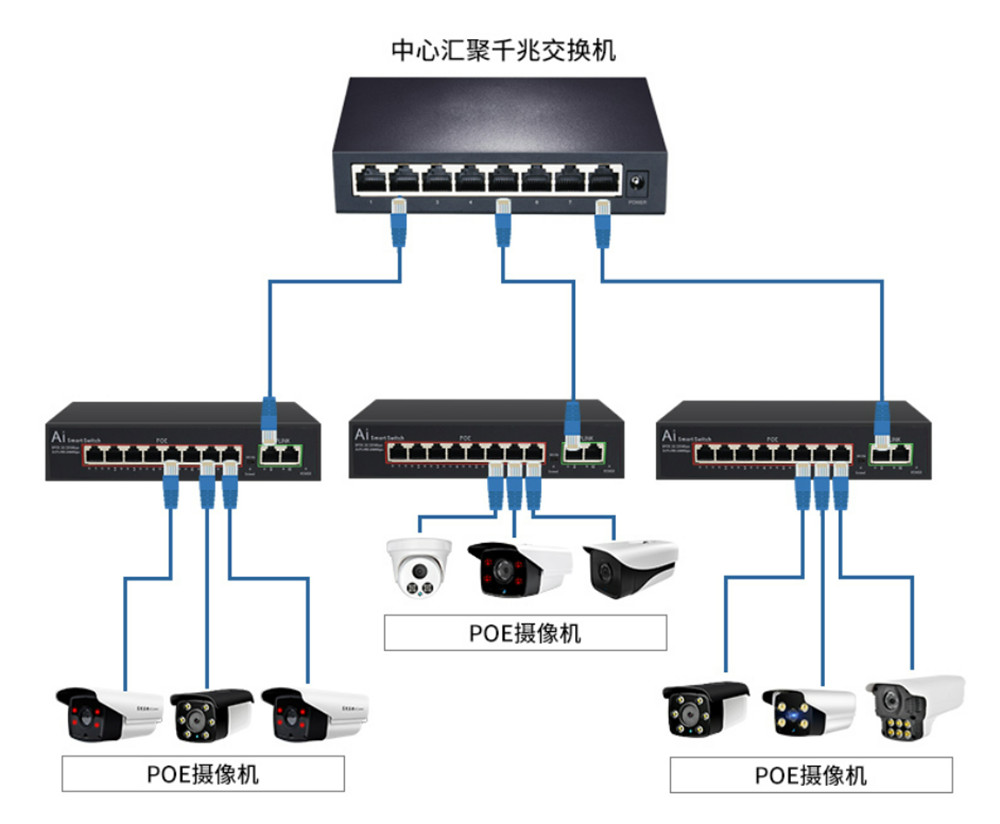

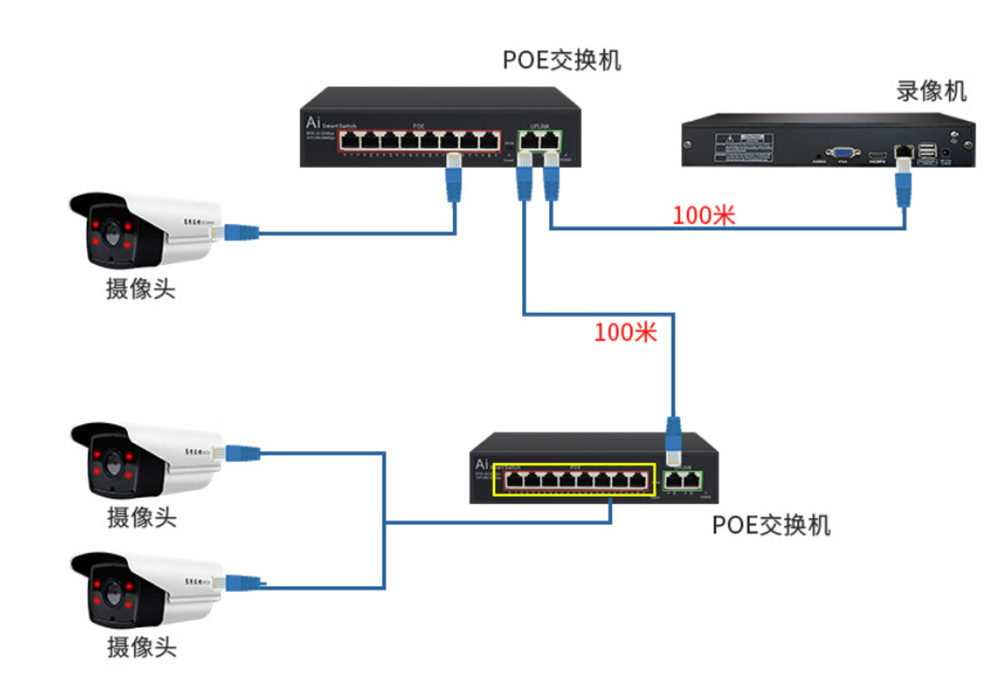

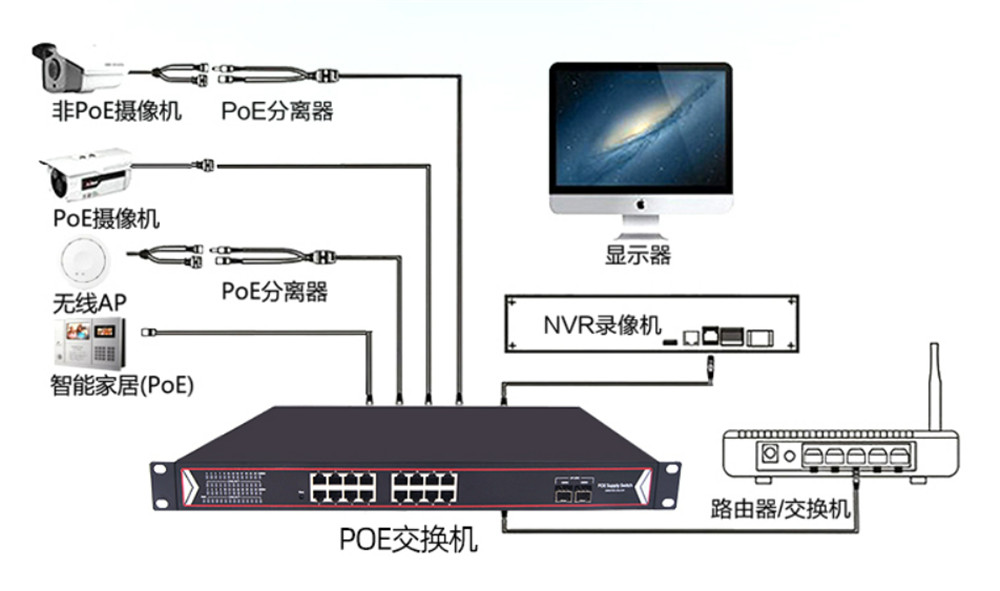

Aplikacje

Szeroko stosowane w:

● Szeroko stosowane w:

● Inteligentne miasto, hotel,

● Sieci korporacyjne

● Monitorowanie bezpieczeństwa

● Szkolna sala komputerowa

● Zasięg sieci bezprzewodowej

● System automatyki przemysłowej

● Telefon IP (system telekonferencyjny) itp.

Napisz tutaj swoją wiadomość i wyślij ją do nas